网络安全日益重要,入侵检测的作用愈发显著。Snort作为一款开源的入侵检测工具,拥有众多值得深入探究的亮点。

Snort的作用

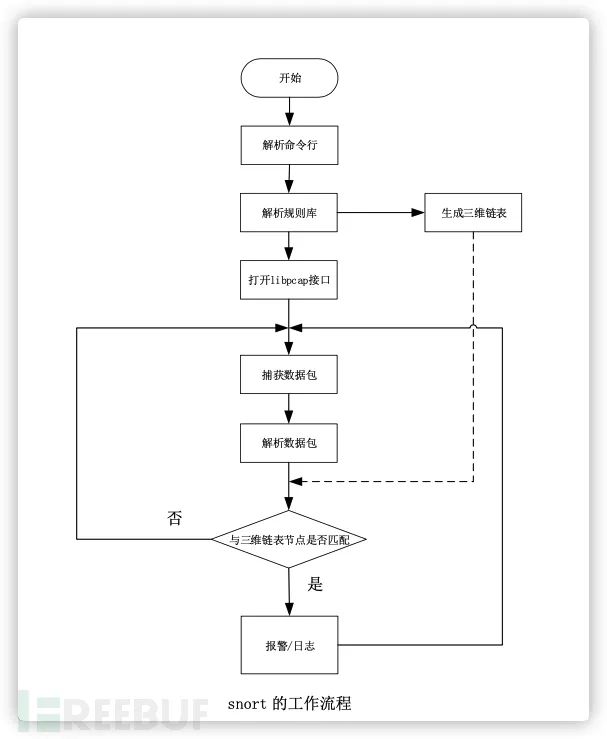

Snort在入侵检测领域扮演着重要角色。许多开发者在构建系统时,常常参考Snort的架构设计。它将初始化、命令行解析、规则库读取等操作巧妙融合,比如三维规则链表的构建,展现了其独特之处。许多大型企业也从中受到启发,用于提升自身网络安全。而且,它的循环检测功能能够持续监控网络活动。

Snort在普通用户或小规模网络中如何使用?这问题包括它的安装过程和具体操作细节。

在Kali Linux下的安装步骤

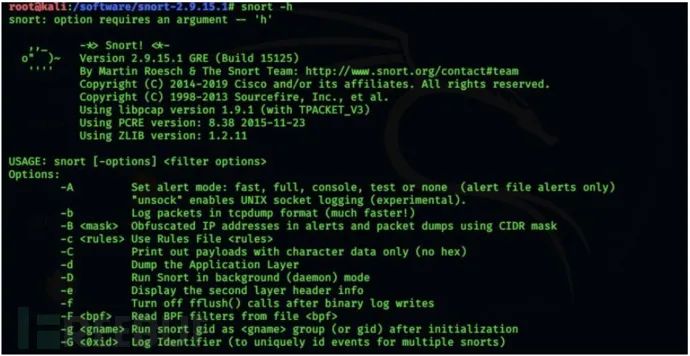

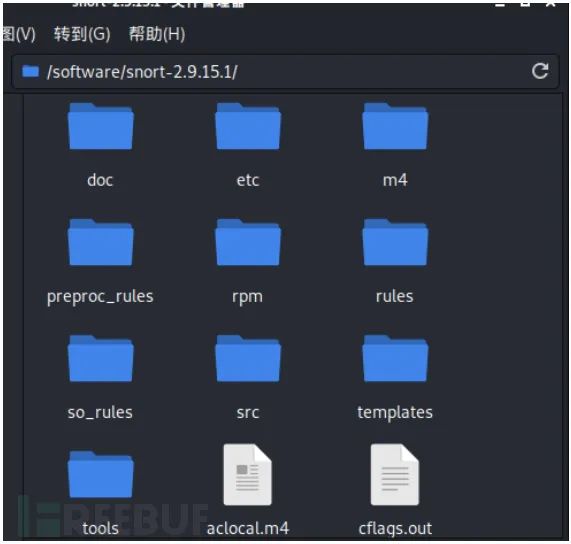

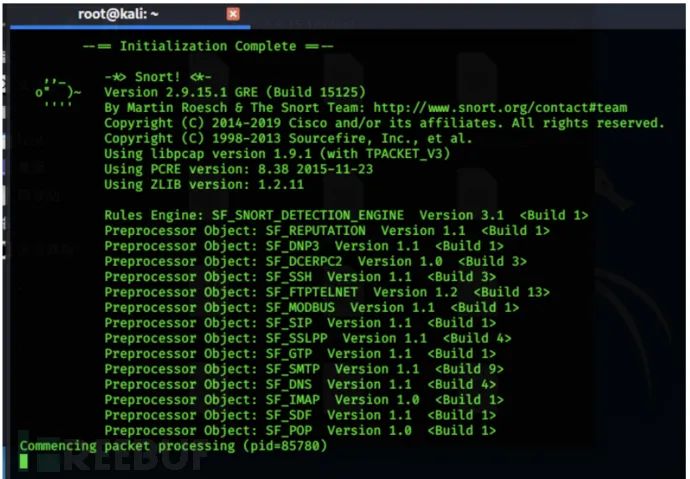

在Kali Linux上安装Snort并不容易。首先,必须安装包含daq依赖的开发包。若不安装,直接编译会出现错误。有些用户没有安装这些开发包就尝试编译,结果出现了很多错误提示。而且,仔细检查目录下的文件同样重要,dag包的编译不能马虎。同时,安装Snort所需的软件包也必须准备好。只有完成这些步骤,才能验证Snort是否安装成功。一般情况下,用户可以通过命令行提示或者检查特定文件是否存在来确认安装是否成功。

不同的Linux系统在安装步骤上或许稍有不同,但它们的根本都是依赖包的安装和编译环节。安装完毕后,我们就需要开始配置规则的设定和检查工作。

配置规则进行Ping攻击检测

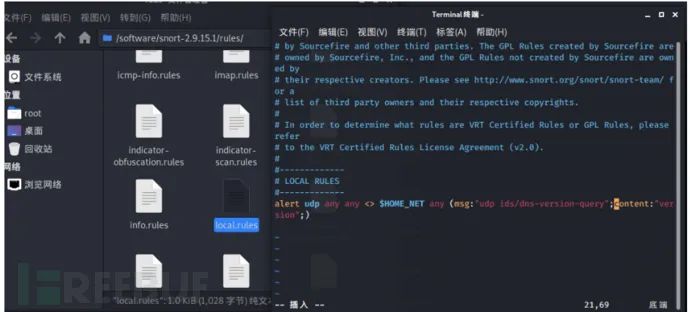

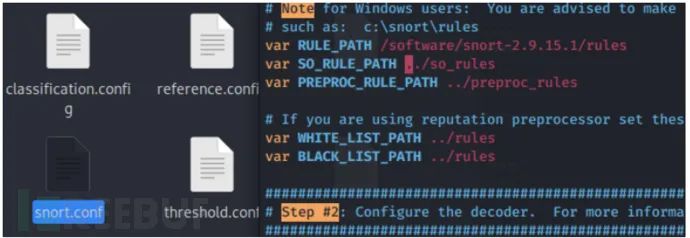

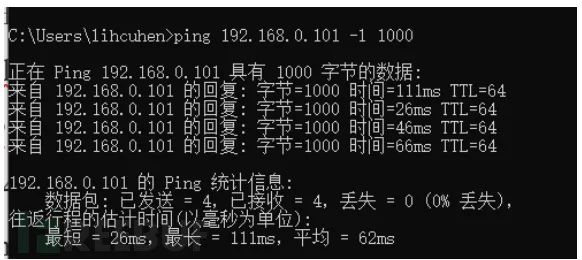

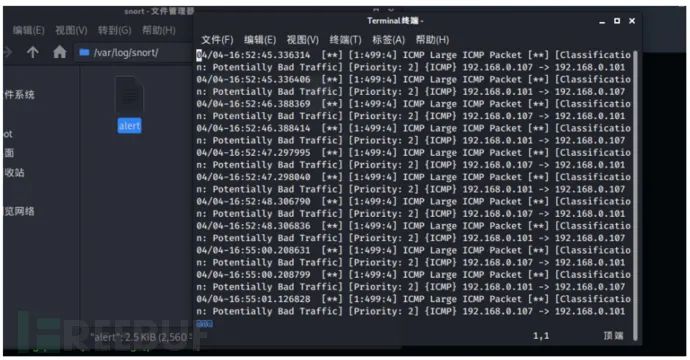

检测Ping攻击,需要替换Snort安装路径下的规则文件。同时,要修改Snort规则中的路径设置(RULE_PATH),将其改为Snort目录下的rules文件夹路径。这样,就可以用Snort规则来检测流量,并将检测结果记录到Snort的日志里。比如,某公司在内部网络测试时,按照这些步骤成功开启了Snort检测,结果局域网内的主机向安装了Snort的主机发起了超过800个数据包的Ping攻击。

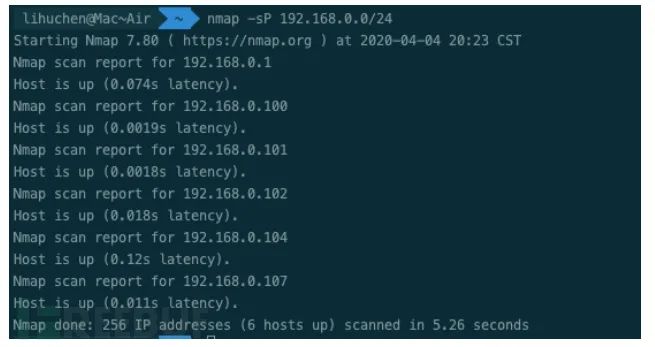

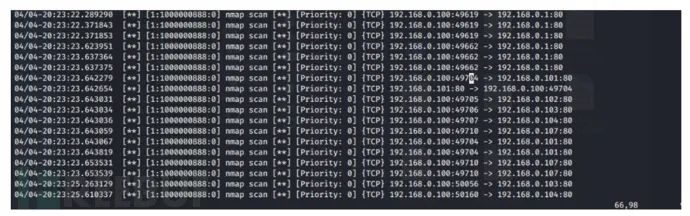

接下来,需要对Snort的规则进行修改,将检测区域从家庭网络变更为局域网。同时,在rules目录中的local.rules文件里,也要对tcp相关的规则进行配置。不过,在此操作中,务必小心,以免出现错误。

检测过程中的错误状况

使用Snort规则启动时,错误频发。比如,Snort文件中可能缺少while_list.rules和black_list.rules。这问题在某网络实验室的测试中出现过,工作人员排查良久,终发现是配置文件路径出错。还有,在tcp规则设置里,若缺少sid号,也会导致错误。本地使用时通常设为1000,000,新手因不了解此设置,常遇到报错。

这类错误很普遍,然而关键在于学会如何解决它们,这样才能确保检测流程的顺利进行。一旦错误被纠正,Snort系统将能够提供更丰富的检测功能。

进行网站访问检测

Snort可以识别Ping攻击,同时也能对网站访问进行监督。众多网站服务提供商依赖Snort来监测网站访问情况。例如,利用它来防止不法分子恶意篡改网页或非法入侵。通过Snort的监控功能,可以快速识别异常访问并启动警报,从而保障网站的安全。

不过,Snort只能检测并发出警报,不能阻止入侵,那我们该如何应对这种情况?

Snort与Iptables的结合方式

运用Snort的拓展功能,用户可自主开发并整合一个名为snortsam的插件。Snort的插件体系涵盖预处理和后处理插件,支持用户自定义开发并安装。一旦发现某IP地址存在非法入侵行为,系统便会启动远程或本地主机的防火墙,并为该IP和端口设立安全规则。此做法在众多互联网企业中较为普遍,特别是在对安全要求较高的部门中。

使用Snort的报警日志,可以自己编写脚本来处理。这样的做法较为简单,脚本能够即时抓取报警日志,然后根据其中的IP和端口数据,自动构建出相应的Iptables规则。虽然处理速度可能不是极快,但安全防护能力与快速响应的方案相差不大。对于规模较小的企业或工作室来说,这算是一个性价比挺高的解决方案。

你认为Snort在入侵检测方面还有哪些可能的作用?不妨给这篇文章点赞、转发,同时,在评论区告诉我们你的看法。